Month: November 2013

Entretien : Dominique Cardon et Antonio Casilli (Digital Society Forum, 28 nov. 2013)

Playlist de 5 vidéos pour le projet Digital Society Forum, où le sociologue Dominique Cardon interviewe Antonio Casilli : une… read more Entretien : Dominique Cardon et Antonio Casilli (Digital Society Forum, 28 nov. 2013)

[Podcast] Antonio Casilli sur France Culture : Profil public / Profil privé (27 nov. 2013)

Le sociologue Antonio Casilli était l’invité de Marie Richeux pour l’émission Pas la peine de crier (France Culture). “Public” (3/5):… read more [Podcast] Antonio Casilli sur France Culture : Profil public / Profil privé (27 nov. 2013)

Google censure les gros mots : une non-nouvelle [Updated 02.12.13]

Depuis quelques jours cette nouvelle fait le tour des Internets. Le contenu des Google Hangouts sous surveillance automatisée ? Mystère… read more Google censure les gros mots : une non-nouvelle [Updated 02.12.13]

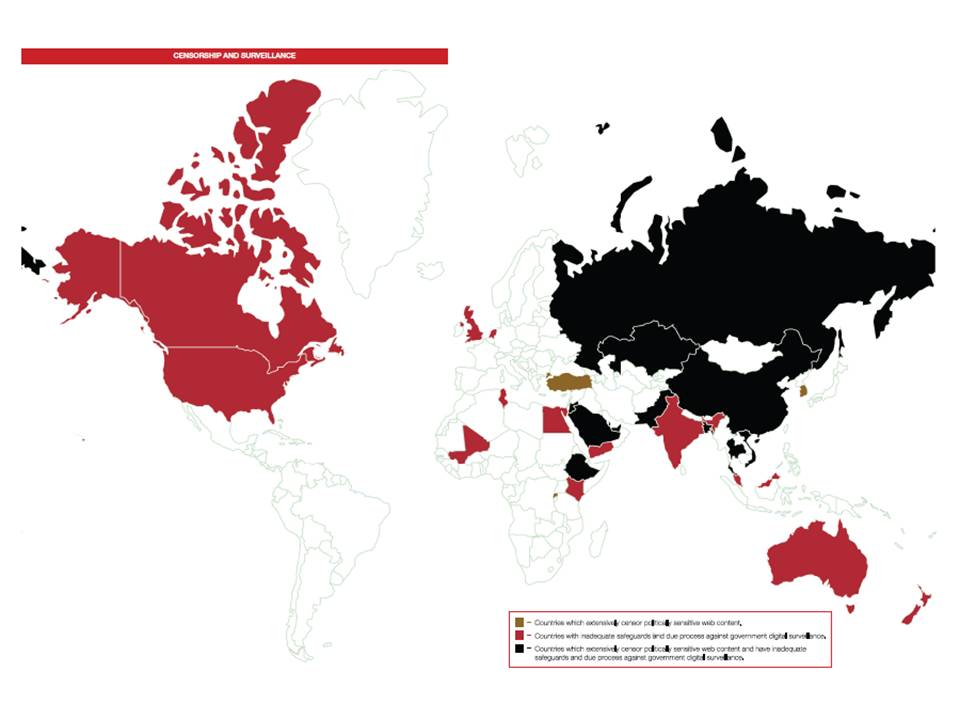

Web Index 2013: the USA join the ranks of Egypt, Kenya and Malaysia for censorship and surveillance

2013 is coming to an end, and it’s time to take stock at the (disastrous) state of our digital freedoms…. read more Web Index 2013: the USA join the ranks of Egypt, Kenya and Malaysia for censorship and surveillance

Technologies for Political and Social Innovation: Joint Workshop Stanford / ParisTech (Paris, Dec. 3, 2013)

In the last few months, with a small team of dedicated colleagues from Mines Paristech and Telecom Paristech (all belonging… read more Technologies for Political and Social Innovation: Joint Workshop Stanford / ParisTech (Paris, Dec. 3, 2013)

[Podcast] Antonio Casilli sur France Culture : Le web des troubles alimentaires (16 nov. 2013)

A l’occasion de la publication du rapport final du projet de recherche ANAMIA, les chercheurs Antonio A. Casilli, auteur de… read more [Podcast] Antonio Casilli sur France Culture : Le web des troubles alimentaires (16 nov. 2013)

[Slides] Séminaire EHESS : le rôle des visualisations de données dans la recherche sur les cultures numériques

Lundi 18 novembre 2013 à 17h, a eu lieu la première séance 2013/14 de mon séminaire EHESS Étudier les cultures… read more [Slides] Séminaire EHESS : le rôle des visualisations de données dans la recherche sur les cultures numériques

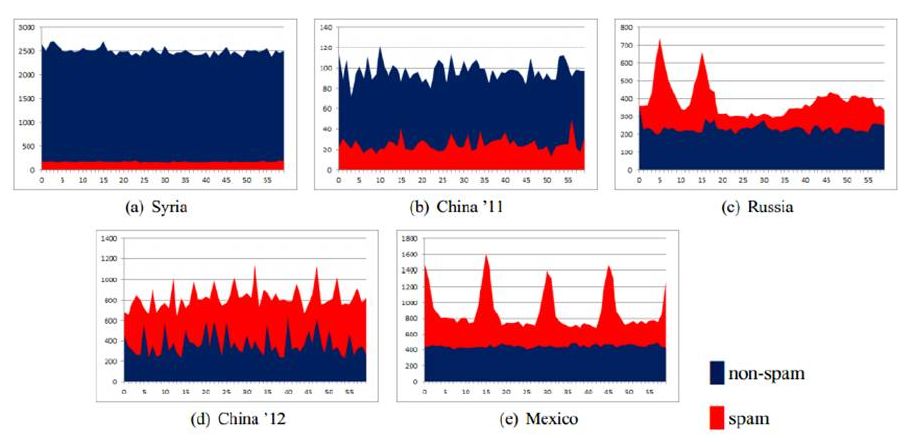

Spamming social media to mute political dissent: the new face of censorship

A fairly interesting paper on the use of Twitter spam as a tool to mute political dissent was presented at… read more Spamming social media to mute political dissent: the new face of censorship

![Google censure les gros mots : une non-nouvelle [Updated 02.12.13]](https://www.casilli.fr/wp-content/uploads/2013/11/swearing.jpg)

![[Slides] Séminaire EHESS : le rôle des visualisations de données dans la recherche sur les cultures numériques](https://www.casilli.fr/wp-content/uploads/2010/11/clubic241110.jpg)