Month: August 2016

Dans Le Monde Diplomatique (sept. 2016)

Un article signé Pierre Rimbert à propos de digital labor et revenu de base, paru dans la livraison du mois… read more Dans Le Monde Diplomatique (sept. 2016)

A l’Université d’Eté du PCF (28 août 2016)

Petite interview vidéo avant mon intervention de dimanche 28 août 2016 à l’Université d’Eté des Communistes, où j’ai présenté mes travaux… read more A l’Université d’Eté du PCF (28 août 2016)

Dans les médias (août-septembre 2016)

Le Monde — Sur Internet, il est temps d’en finir avec les « trolls » (08 septembre 2016) Usine Digitale — Les… read more Dans les médias (août-septembre 2016)

Dans Libération (24 août 2016)

Le 15 août aux Etats-Unis, alors que la Louisiane était frappée par des inondations spectaculaires et qu’un incendie dévastait –… read more Dans Libération (24 août 2016)

Arrêtez de vous faire du souci pour la santé mentale de Trump : c’est celle de ses Twitter-ouvriers qui est à risque

Dans sa récente contribution lors du symposium re:publica 2016, Sarah T. Roberts soulignait les risques pour la santé mentale (et… read more Arrêtez de vous faire du souci pour la santé mentale de Trump : c’est celle de ses Twitter-ouvriers qui est à risque

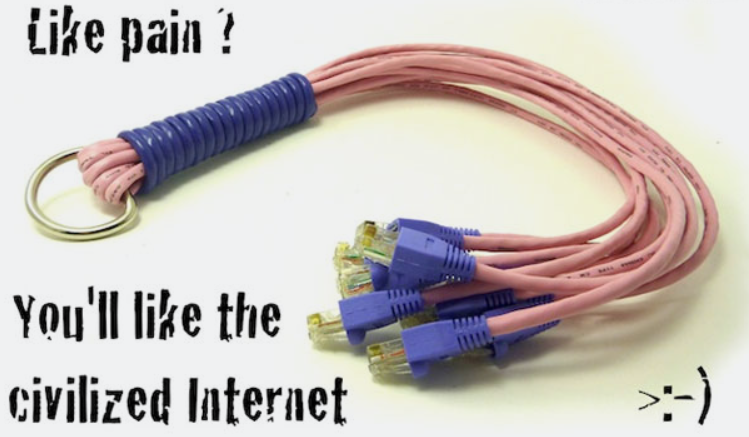

La carte d’identité pour s’inscrire sur les médias sociaux, ou le durcissement des intermédiaires d’identité souples

Les internets se sont insurgés, comme il était prévisible, suite à la proposition de l’élu d’extrême-extrême droite français Eric Ciotti… read more La carte d’identité pour s’inscrire sur les médias sociaux, ou le durcissement des intermédiaires d’identité souples

Sur France Inter (3 août, 2016)

» Ecouter “Le téléphone sonne – Notre rapport au virtuel” (41 min.) Pokemon Go, réseaux sociaux… Quel rapport entretenons-nous avec… read more Sur France Inter (3 août, 2016)

Dans ZDNet (1 août, 2016)

Depuis 2009, les ransomwares sont devenus l’arme favorite des cybercriminels. Pourtant, en 1989 déjà, un premier malware de ce type… read more Dans ZDNet (1 août, 2016)