NB: une version légèrement remaniée de ce texte a été publiée dans le numéro de mars 2015 de la revue d’ethnologie européenne Terrain. Pour le citer :

Antonio A. Casilli (2015) Dr. Popp et la disquette Sida. Sociologie d’une affaire hacker, Terrain, 65: 3-17.

Un savant fou. Un virus mortel. Du sexe. Des gadgets électroniques à la mode. Tous les ingrédients pour un grand feuilleton sont réunis. Il y a exactement vingt ans, éclate l’affaire de la « disquette Sida », l’un des plus importants scandales internationaux dans l’histoire du piratage informatique. Aujourd’hui presque complètement oubliée, elle reste un épisode dont les significations culturelles et politiques méritent d’être approfondies pour comprendre non seulement l’approche actuelle des usages informatiques autonomes (autonomous computing)[2], mais aussi pour restituer les jeux de forces qui – encore aujourd’hui – font de la viralité l’une des formes prééminentes d’agrégation sociale du web[3].

Les rebondissements judiciaires multiples de cette affaire ont rendu difficile la tâche de retracer les témoignages des protagonistes et d’en déceler les motivations. Le compte rendu que j’en propose ici est basé sur une enquête de terrain conduite entre l’Europe et les EU en 2004-2005. Les interviews utilisées – avec des médecins, des experts de la police britannique et des médiactivistes – sont citées dans les notes de bas de page. J’ai à plusieurs reprises sollicité un entretien avec le personnage principal de cette histoire, Joseph L. Popp, mais mes tentatives n’ont pas rencontré de succès (voir le Post-scriptum à la fin de ce billet).

(Attention ce billet fait 18 pages ! Téléchargez-le en version .pdf ou bien lisez le reste en version .html)

Chapitre 1 : Scotland Yard

D’abord l’histoire, comme elle se déroula officiellement. Entre le 7 et le 11 décembre 1989, la Ketema & Associates, une société fantôme basée à Londres, déclenche l’envoi massif de 26.000 enveloppes, chacune contenant une disquette de « renseignements introductifs sur le Sida ». Spam électronique avant la lettre, ce déluge de plis non sollicités prend pour cibles des particuliers et des associations de patients situées surtout au Royaume Uni, mais aussi dans d’autres pays Européens et Africains. La disquette permet, une fois insérée dans un ordinateur, d’accéder à « un logiciel interactif pour l’éducation à la prévention de l’affection appelée Sida ». Les messages affichés sur l’écran prétendent que les renseignements contenus dans le logiciel peuvent « sauver la vie » de son usager, lequel est encouragé à le « partager (…) avec d’autres personnes afin qu’elles puissent en bénéficier également »[4]. Le programme administre un simple questionnaire (âge, sexe, antécédents médicaux, pratiques sexuelles, etc.), puis dispense des conseils pour limiter la prise de risque (diminution du nombre de partenaires sexuels, prophylaxie). Alarmiste, l’application veut évidemment toucher un public tout-venant, comme le démontrent certains des messages à la fin du test : « Danger : vous êtes averti que votre risque de contracter le Sida est tellement important qu’il dépasse le barème des probabilités » ; « Achetez des préservatifs aujourd’hui même, en sortant de votre bureau » ; « Insistez avec votre partenaire sexuel sur la nécessité d’être mutuellement fidèles dans votre relation »[5]. D’autres recommandations se concentrent sur le changement d’habitudes de vie qui – selon les connaissances médicales de l’époque – peuvent encore être regardées comme des pratiques non-safe (contact avec les larmes, baisers sur la bouche, etc.).

Mais les expéditeurs inconnus ont aussi glissé dans la disquette un autre logiciel, du type « cheval de Troie » (trojan horse) – une application qui s’installe subrepticement dans le système informatique en y exécutant des tâches à l’insu du possesseur. En l’occurrence, celui-ci est conçu pour rester latent pendant une période correspondante à 90 redémarrages de l’ordinateur hôte. Cette période écoulée, le logiciel sature le disque dur, crypte la totalité des fichiers présents et affiche un message qui invite l’usager à souscrire un abonnement annuel de 189$. Parmi les destinataires, certains ne tardent pas à réaliser qu’ils sont tombés dans un piège. Nombre d’utilisateurs découvrent la présence du logiciel parasite, et, dans le moment de panique qui suit cette découverte, endommagent involontairement leurs ordinateurs en formatant la mémoire ou pire en enlevant des composantes « contaminées » pour tenter de réparer les dégâts apparemment provoqués par la disquette.

C’est à cet instant-là que les enquêteurs de la Computer Crime Unit de New Scotland Yard entament une investigation criminelle contre les expéditeurs des disquettes. Promptement mobilisée, la presse anglaise crie au « virus électronique ». En fait, techniquement ce trojan n’est pas un virus. Il est plutôt un logiciel gestionnaire d’installation, comme l’explique Jim Bates, l’informaticien auquel Scotland Yard confie l’audit de la disquette afin de trouver les traces de ses auteurs. Au cours d’un entretien téléphonique il affirme :

« Mon souvenir est qu’en réalité il y avait deux logiciels dans la disquette – et en l’occurrence ce fait devint très important. L’un était une base de données interactive [sous forme de questionnaire, NdA] sur le Sida. Sur ce dernier, la police sollicita l’avis d’experts en recherche médicale, et ils parvinrent à la conclusion qu’il était exact, relativement à jour, avec des informations très spécifiques dont on avait eu connaissance très récemment. Ce programme-là était inoffensif, en soi. […] C’était un logiciel parfaitement normal, mais il avait été modifié pour ne marcher que sur des ordinateurs qui avaient déjà le trojan. […] Le cheval de Troie n’était pas un virus. Un virus est un programme ayant la capacité de se reproduire en infectant d’autres fichiers, tandis que celui-là ne se reproduisait pas. A un certain moment quelqu’un employa le mot ‘virus’, mais c’était – je dirais – de la ‘licence journalistique’. »[6]

Ces « licences journalistiques » de la presse doivent être tenues pour responsables de l’hystérie médiatique qui s’ensuit. La démarche consistant à accompagner un logiciel d’un gestionnaire proposant un abonnement et empêchant le fonctionnement en cas d’abus – aujourd’hui communément adoptées par les concepteurs de software – est complètement inusitée pour l’époque. Bates reconnaît que, pour le concepteur de la disquette, il se serait agi vraisemblablement d’« une façon plutôt excessive de protéger son droit d’auteur » (a rather extreme way of protecting his copyright) [7].

Scotland Yard interprète les envois comme une tentative de fraude à l’échelle internationale. Un certain nombre d’indices viennent à l’aide des enquêteurs dans leur chasse au criminel. D’abord, les adresses postales des destinataires, dont la plus grande partie provient d’une liste d’abonnés du magazine anglais PC Business World – régulièrement achetée par la société Ketema & Associates. Plus inquiétante est la provenance du reste des adresses : la liste des participants à la 4ème Conférence Internationale sur le Sida, organisée l’année précédente à Stockholm par l’Organisation Mondiale de la Santé. Le soupçon de l’implication d’un réseau criminel qui aurait soustrait les adresses à l’OMS pour ensuite les passer aux pirates informatiques entraîne aussitôt l’intervention d’Interpol.

Chapitre 2 : La presse s’en mêle

Les médias ne laissent pas échapper cette nouvelle intrigue qui contient tous les ingrédients d’un bon scoop : soif d’argent, une enquête policière, une mystérieuse menace informatique – et la maladie vedette de la décennie. Bien sûr, la couverture médiatique reprend le fil narratif qui s’était tissé dans la presse généraliste au cours des années précédentes et qui avait progressivement associé une « sémantique de viralité » aux usages informatiques. Une reconnaissance sur un corpus de 654 articles et fils de presse parus entre le 01 janvier 1985 et le 01 janvier 1989 sur des publications internationales de langue anglaise donne un aperçu du changement de registre des associations métaphoriques que les journalistes ont pratiqué dans leurs récits[8]. Avant 1988 les métaphores les plus communément empruntées sont de nature militaire : les hackers « attaquent » (attack) et « envahissent » (invade) les systèmes informatiques des entreprises pour les « espionner » (spy) ou parfois y installer des « bombes logiques » (logic bombs), des logiciels exploitant des « vulnérabilités » (vulnerabilities) ou bien des failles de « sécurité » (security). Aussi les médias privilégient des histoires dans lesquelles les malfaiteurs sont des jeunes adeptes de « jeux de guerre » (wargamers) et les victimes, typiquement, des agences militaires et de sécurité nationale.

Vers 1988, cette terminologie martiale est rapidement abandonnée à la faveur d’autres tournures métaphoriques. Dans les entreprises, les risques de « santé des informations » commencèrent à être connectés à ceux de la santé des employés. L’expert en sécurité est alors comparé à un médecin[9]. C’est dans ces mêmes années qui s’impose le dénomination « virus » pour désigner des logiciels qui ont la capacité de modifier d’autres logiciels – dont l’existence est d’ailleurs attestée dès les années 1970[10]. Les programmes malveillants sont décrits comme des « maladies » (illness) qui bousculent l’« état normal de santé » (healthiness) du micro-ordinateur, qui requièrent la « médicalisation » (doctoring) et l’administration de « médicaments » (medecines) dont les noms commerciaux ne laissent pas de place à l’imagination : « Généraliste des données » (Data Physician), « Contrepoison » (AntiDote), « Vaccin antigrippal » (Flushot) – et même « Panacée » (Panacea)[11].

En 1988, le lien rhétorique entre Sida et virus informatiques est, lui aussi, vite établi. Le coup d’envoi est donné par ce bref communiqué de l’agence Associated Press :

« LES VIRUS INFORMATIQUES SONT LES ÉQUIVALENTS HI-TECH DES VIRUS BIOLOGIQUES – Tout comme un virus biologique détériore les cellules vivantes et cause des maladies, les virus des ordinateurs sont des logiciels parasites qui envahissent les processeurs de données et s’auto-reproduisent afin de perturber le fonctionnement normal des machines. Les virus biologiques sont des pièces de code héréditaire qui s’emparent des mécanismes d’une cellule vivante et les poussent à produire des milliers de duplicata du virus original, infectant ainsi plusieurs cellules jusqu’à provoquer des maladies comme le Sida, qui détraque les cellules préposées à la défense du corps contre les infections. »[12]

La phobie des virus informatiques montre donc une continuité rhétorique grandissante avec les peurs entourant le corps. Les mêmes terminologies et les mêmes structures discursives s’affichent autant dans les débats sur la virulence électronique que dans ceux sur la promiscuité sexuelle, la prophylaxie, les mesures de sécurité visant à empêcher la propagation du Sida. La densité des peurs concernant le contact entre les corps se fait miroir du noyau de craintes concernant la connexion entre les ordinateurs. Organique ou électronique, les deux types de communications se retrouvent donc inscrits dans un cadre biomédical de virulence : le VIH, tout comme les logiciels malveillants « peuvent atteindre n’importe qui ».

Chapitre 3 : La PC Cyborg corporation

Dans la presse, les pertes prétendument subies par les banques et les entreprises touchées – qui dès cette époque sont évaluées à 6 millions de livres – pâlissent face à la vraie catastrophe : la crise de santé publique provoquée par le trojan. Sous une avalanche d’informations non vérifiées, le journal anglais The Guardian annonce que « certaines disquettes ont été envoyées à des laboratoires de recherche médicale »[13], mais sans préciser lesquels ni si elles ont provoqué des dégâts. L’australien The Advertiser entre dans le détail, en signalant que le Terrence Higgins Trust, une organisation charitable londonienne pour la lutte contre le Sida, aurait été « touchée par des centaines d’exemplaires »[14]. Plus inquiet, The Washington Times parle d’un nombre imprécisé d’hôpitaux en Europe dont le système informatique aurait été touché, faisant craindre des risques dans la prise en charge des malades. Heureusement, une « alerte lancée par les chercheurs dans le domaine de la lutte contre le Sida aurait évité aux Etats-Unis de subir des dégâts importants »[15]. En sacrifiant au goût mélodramatique tout italien, au cours d’une conférence de presse, deux scientifiques du Centre de Recherche sur le Sida de l’Université de Bologne poussent leur désarroi bien au delà des limites du crédible, en déclarant d’avoir perdu « les résultats de dix ans de recherche ».

Entre temps, l’enquête internationale se poursuit, mais sans résultats appréciables. Les investigations menées sur la société fantôme Ketema & Associates portent précipitamment à exclure l’implication de M. Ketema, un citoyen kenyan, et de ses associés. Une autre piste mène encore plus loin – en Amérique Centrale. L’adresse à laquelle les usagers de la disquette victimes du trojan horse sont censés envoyer leur argent est située au Panama. Elle correspond au siège d’une société au nom qui semble directement issu d’un récit de science-fiction : PC Cyborg Corporation. Mais la piste panamienne ne peut être suivie pour des raisons de politique internationale : le pays centraméricain est envahi par l’armée étasunienne le 20 décembre 1989, dans le cadre d’une opération militaire visant à renverser le régime du général Noriega[16].

Ce n’est que par pur hasard que les autorités en viennent à l’arrestation du premier et seul suspect de cette affaire. En fouillant les bagages d’un passager en transit du Kenya vers les Etats-Unis, la police de l’aéroport Schiphol d’Amsterdam saisit un tampon de la société PC Cyborg. Le propriétaire de la valise, le citoyen américain Joseph Popp, a attiré l’attention des autorités aéroportuaires par son comportement, décrit comme « un état de folie aiguë » : pendant les contrôles de routine il n’avait pas cessé de crier et d’écrire partout que quelqu’un était en train de l’empoisonner. Les Néerlandais n’ayant aucun élément pour arrêter le suspect, il est laissé libre de poursuivre son voyage vers les Etats-Unis où, en plein délire, il passe les semaines suivantes renvoyé d’un service de santé mentale et l’autre. Jusqu’au 2 février 1990, date à laquelle le FBI fait irruption dans sa maison près de Cleveland pour l’arrêter.

Chapitre 4 : Le mystérieux docteur Popp

Extradé vers le Royaume Uni, Joseph Popp fut incarcéré dans la prison de Brixton. Les pièces à conviction retenues contre lui s’accumulent. Popp est anthropologue et zoologue de formation. Il a obtenu un PhD de l’Université de Harvard en 1979, et a travaillé pour le service Flying Doctors’ de la Fondation Africaine pour la Recherche Médicale (AMREF). Il est ensuite devenu conseiller de l’Organisation Mondiale de la Santé pour le développement de systèmes informatiques de prévention du Sida. Au moment de son interpellation à l’aéroport d’Amsterdam-Schiphol il revient du Kenya (le pays d’origine de M. Ketema !), où il a animé un colloque de l’OMS dans le cadre du Programme Global sur le Sida, à l’occasion du lancement du logiciel Epimodel. Ce dernier est un nouveau logiciel d’expertise épidémiologique pour l’évaluation de l’impact démographique du VIH[17].

Selon les autorités britanniques, Epimodel, ou un fac-similé de ce dernier, a vraisemblablement fourni la structure de base pour la conception du questionnaire contenu dans la disquette. Jim Bates corrobore cette hypothèse :

« Je suppose que c’était Epimodel – que c’était évidemment le programme original. Incontestablement, d’ailleurs. […] Le vrai logiciel Sida était très formalisé, un logiciel bien présenté et adroitement structuré, ce qui laissait penser que l’auteur avait une formation professionnelle. Alors que […] le logiciel de Popp, et par cela je veux dire le trojan d’installation même, affichait l’apparence d’un code informel, concocté en bricolant en vrac et modifié selon l’occasion. C’était vraiment une programmation par tentatives et erreurs. […] J’ai pensé que, qui que ce soit qui ait écrit le vrai logiciel Sida ce n’était pas la même personne qui avait écrit le trojan. »[18]

Popp aurait apparemment plagié le code du premier logiciel et il y aurait ensuite joint un trojan fait maison. Cette dernière « application malveillante » (malicious code) est certainement l’œuvre de l’anthropologue, comme le prouve un fichier électronique repéré dans un bureau de l’OMS de Genève contenant un journal de recherche (research diary) crypté, détaillant les phases de sa conception. La clé de chiffrement, découverte encore une fois par Bates, est le nom complet de Popp :

« J’ai appelé la Computer Crime Unit et j’ai dit ‘J’ai une bonne nouvelle et une mauvaise nouvelle’. ‘Quelle est la mauvaise nouvelle ?’, ils ont dit. ‘Bien, je crois que vous vous êtes trompés sur son nom complet. Il s’appelle Dr. Joseph Lewis Andrew Popp Jr. III…’ ‘Et quelle est la bonne nouvelle ?’ ‘La bonne nouvelle est que ce nom est le mot de passe ! »[19]

Face à cet édifice de preuves, Popp avoue son forfait et les enquêteurs peuvent boucler le dossier, encore que ni à cet instant ni au cours des actions en justice montées contre l’anthropologue on ne pourra aboutir à un débat contradictoire capable d’éclaircir les mobiles de l’opération « disquette SIDA » – ou même la présence d’autres complices et le rôle joué par l’OMS. Suite à des épisodes psychotiques de plus en plus criants (en prison, il commence à porter des préservatifs sur le nez afin de se « protéger contre les contaminations »), en 1991 Joseph Popp est déclaré public disgrace par la loi anglaise, ce qui entraîne « l’inaptitude à figurer convenablement dans un tribunal de Sa Majesté ». Extradé encore une fois aux Etats-Unis, la cour de Cleveland laisse tomber le chef d’accusation d’international blackmail sur la base du fait que l’état de l’Ohio ne reconnaisse que le crime de « rançonnage » (racket). La seule condamnation que Popp essuiera, sera prononcée par contumace par le tribunal italien de Bologne en 1993.

Chapitre 5 : L’instrumentalisation politique

Toutefois, le but déclaré des enquêteurs du Yard et des magistrats britanniques n’a jamais été de livrer le responsable (voire les responsables) à la justice – plutôt de précipiter la ratification d’une législation répressive spécifique pour le crime de piratage informatique. Dans la foulée de l’affaire de la disquette Sida, le projet de loi contre la « manipulation de documents informatiques » du député tory Michael Colvin entre en vigueur le 29 août 1990, sous le nom de Computer Misuse Act. Et peu importe si la réalité des faits a été « agrémentée à la sauce hacker » pour faire passer dans la presse l’affaire d’un virus qui n’est pas un virus, d’un fou solitaire qui est peut-être accompagné d’un nombre non précisé de complices, de dégâts chiffrés à des millions qui se réduisent finalement à quelques centaines de livres.

D’ailleurs, ce n’est pas pour ses conséquences sur le plan juridico-légal que l’affaire de la disquette SIDA est importante vingt ans après. Son intérêt tient à sa signification culturelle dans le cadre du débat sur le corps et les nouvelles technologies à la fin des années 1980.

Pour ce qui est d’abord des significations imposées par les média, la disquette Sida, en tant que récit de virus informatique, est initialement présentée comme une énième allégorie de l’assaut mené par les acteurs de la subversion informatique contre les institutions biomédicales. Dans les années 1980, les hackers aiment s’attaquer aux hôpitaux. C’est du moins ce que soutient la presse généraliste, décidément sous influence de l’industrie naissante des systèmes de défense informatique. Peu importe si, de toute la décennie, le seul cas confirmé de hacking visant un établissement médical a été « l’affaire des 414s » de 1983, qui avait conduit à l’arrestation des membres d’un collectif de Milwaukee (dont le code téléphonique était justement 414) après l’infiltration dans le système du centre de recherche sur le cancer Sloan-Kettering du Memorial Hospital de New York[20]. L’ombre menaçante de la disquette Sida fait prendre aux prouesses des farceurs informatiques une signification toute nouvelle. Bien que, dans ce cas et dans tous ceux qui suivront jusqu’à la fin de la décennie, le danger effectif pour le corps médical se révèle limité, l’activité informatique incontrôlée est désormais perçue comme un danger de santé publique. Les hackers ne sont pas seulement des saboteurs : ils jouent les apprentis sorciers avec des technologies qui peuvent potentiellement déclencher une apocalypse sanitaire.

Ce qui explique pourquoi dès le début de cette affaire, les médias entreprennent de déplacer cette singulière histoire de piratage informatique de la rubrique « technologie » à la rubrique « santé », en annonçant les ravages provoqués par le trojan dans les établissements sanitaires et dans les centres de recherche médicaux. Après l’arrestation de Joseph Popp, c’est en insistant sur les qualifications médicales de ce dernier que le danger sanitaire est souligné. Immanquablement affublé de son titre de « docteur », il es mis en scène en tant que homme de sciences complètement dévoué à ses « études sur le Sida »[21]. Ses collaborations avec l’OMS et les fondations humanitaires africaines ne seraient qu’un écran de fumée. Le portrait que les médias en dressent n’est pas celui d’un simple escroc : « Dr. Popp » rime avec savant fou, travaillant dans la solitude à son plan maléfique. On cherche à raconter l’histoire d’un médecin et d’un « virus mortel » (deadly virus), on augmente la tension narrative – en superposant dangers physiques et dangers technologiques, menaces sur le corps et menaces sur les machines à communiquer.

Chapitre 6 : Informatique et subversion

Mais cette affaire n’est pas une histoire comme les autres. La narration médiatique glisse, comme un virus elle mute. Une première variation sur le thème du savant fou est introduite quand Popp commence à être décrit dans les chroniques comme un thérapeute hétérodoxe, un hérétique qui cherche à guérir à l’aide des ordinateurs. Une dépêche de l’Associated Press du 2 février 1990, par exemple, le définit comme « un conseiller médico-informatique » (a medical computer consultant)[22]. Plutôt qu’un médecin qui soigne, il serait un praticien qui fait de la prévention (AIDS education), ou alors le spécialiste d’une nouvelle forme de « guérison par le biais de l’information »[23]. Peu à peu la presse se rend compte que le point de force du personnage de Popp ne gît pas dans sa qualification rassurante de médecin, mais dans ses compétences obscures d’informaticien. Subséquemment les quotidiens reviennent sur leurs pas pour affirmer que « l’affaire n’a rien à voir avec la médecine, et tout à voir avec les ordinateurs »[24]. Tandis que le savant fou se change en informaticien subversif, il perd son titre de docteur et commence à être décrit de plus en plus souvent comme un expert d’ordinateurs en révolte contre l’establishment biomédical et l’OMS. Ce serait sa « frustration » vis-à-vis de la recherche scientifique sur le syndrome d’immunodéficience qui a, paraît-il, sublimé sa « fascination » pour le sujet dans un complot diabolique[25].

Pour la première fois, les médias semblent saisir dans l’histoire de Popp les profondes implications pour la culture des ordinateurs. Ce qu’on peut lire désormais en filigrane dans les pages de la presse est que tout dommage que Popp aurait pu infliger au monde de la recherche médicale, n’aurait vise qu’à encourager un modèle alternatif de recherche dans le domaine de la santé publique. L’anthropologue lui-même, par le biais de son avocat américain, se pose alors en adversaire de l’OMS et de la recherche officielle en déclarant que son intention est de lever des fonds pour la recherche indépendante et les associations luttant contre le Sida[26]. S’abandonnant à ses penchants paranoïaques, il aime se faire passer pour un réfractaire âprement en désaccord avec les dirigeants de l’agence des Nations Unies, pris au piège d’une intrigue internationale digne de Hitchcock ,montée contre lui pour l’empêcher de mener à bien ses recherches.

« Le Dr. Popp assura au psychiatre nommé par la cour, Dr. Kathryn Burns, qu’il ne croyait plus qu’il était espionné par les services secrets internationaux, mais il était encore convaincu de l’existence d’un complot impliquant les gouvernements de pays du Tiers Monde, l’Organisation Mondiale de la Santé et des membres du cartel sud-américain de la drogue, visant à empêcher le diffusion de la recherche sur le Sida. Il expliqua que les gouvernements du Tiers Monde n’éduquaient pas leurs populations à propos du Sida parce que cela était une méthode efficace pour tenir sous contrôle la croissance de la population. L’Organisation Mondiale de la Santé refusait d’assumer une position sur le Sida par crainte d’avoir provoqué la maladie en Afrique avec des vaccins contre la petite vérole infectés. Et que le cartel de la drogue ne voulait pas que ses consommateurs sachent que l’usage de drogues par voie intraveineuse exposait à un risque car cela aurait nui aux affaires. »[27]

Au-delà de ces allégations – d’autant plus fâcheuses qu’elles ne sont pas vérifiables –, l’évocation de la « diffusion de la recherche médicale sur le Sida » est à mon avis la clé pour comprendre le mobile du plan de Popp. Justement, la disquette se veut un outil de propagation de l’information basée sur les micro-ordinateurs personnels. La constatation à laquelle les enquêteurs et les magistrats ne savent pas se tenir a justement à voir avec les circonstances et les sujets visés par cette dissémination. Popp ne peut pas être défini comme un hacker ou comme un médiactiviste. Son extranéité aux tendances politique de la communauté des pirates informatiques est évidente. La modalité de diffusion de la disquette Sida (l’envoi par courrier) ne correspond pas non plus à une démarche d’informaticien antagoniste. Même si le nom donné à sa société PC Cyborg Corporation pourrait sonner comme un clin d’œil au célèbre Cyborg Manifesto de Donna Haraway[28], publié quelques années auparavant dans l’obscure Socialist Review, il serait hors de question d’attribuer à l’américanissime Popp des sympathies marxistes. Lui et Donna Haraway se trouvent évidemment dans deux camps adverses, leur seul point de contact, pour ainsi dire, étant Irven DeVore, mentor de l’anthropologue et cible polémique de la féministe américaine[29]. Si le fait d’avoir appelé PC Cyborg Corporation sa société panamienne doit être interprète comme un clin d’œil, c’est certainement un clin d’œil sarcastique aux théories contenues dans le Manifesto de Haraway.

Chapitre 7 : Le stéthoscope et la souris

Ce qu’il est intéressant de signaler à ce point est que toute l’affaire de la disquette Sida s’inscrit dans une ambiance culturelle caractérisée par des controverses scientifiques et par des conflits sociaux visant à éroder le monopole de la normation biomédicale sur le corps. Dans les années 1980, la dialectique entre le stéthoscope et la souris – entre la médecine institutionnelle et la culture du numérique – est encore alimentée par la méfiance et l’incompréhension réciproque des médecins et des patients-usagers de TIC[30]. L’histoire de Popp, malgré ses rebondissements grotesques, se situe dans le droit fil de la critique de la modernité médicale menée par des communautés et des réseaux de militants pour les droits des malades du Sida ,qui se manifestent sur la scène publique dans les mêmes années.

S’il est vrai que le cas de J. Popp « n’a rien à voir avec la médecine et tout à voir avec les ordinateurs », il faut aussi ajouter que les ordinateurs ont, en cette fin de décennie, de plus en plus à voir avec la médecine, dans la mesure où ils se retrouvent au centre d’une prise de conscience civile des enjeux de la corporéité face aux risques de santé publique. Dans le scénario médiatique qui s’élabore après la découverte de la disquette, Popp se retrouve, malgré lui, à jouer le rôle du promoteur d’une guerre épistémique opposant les instances du complexe médico-industriel[31] (qui cherchent à soigner le corps via des thérapies médicales et pharmacologiques) à un mouvement naissant de passionnés d’ordinateurs qui pensent pouvoir soigner par le biais d’un logiciel. A ce sujet, le texte même du logiciel contenu dans la disquette Sida est par trop explicite :

« Sincèrement, nous nous demandons pourquoi il n’y a pas plus de logiciels pour l’éducation à la santé comme celui-ci. Les ordinateurs peuvent être des armes redoutables dans le combat de l’humanité contre la maladie. […] Les ordinateurs peuvent accomplir des choses vraiment extraordinaires. Tout est question de bonne programmation. Le Sida étant une menace si grande pour la vie humaine, nous avons fait de notre mieux pour rendre ce logiciel accessible et efficace. »[c’est moi qui souligne][32]

Popp – ou bien l’anonyme rédacteur du texte – met incontestablement le doigt sur la plaie. « Pourquoi n’y a-t-il pas plus de logiciels pour l’éducation à la santé comme celui-ci ? ». C’est qu’en 1989, au moment où l’affaire de la disquette Sida éclate, la méfiance de la profession médicale vis-à-vis des nouvelles technologies informatiques bat encore son plein. En juillet de la même année, le lancement du réseau télématique canadien MediLink est salué par la presse comme un échec annoncé : « La plupart des docteurs sont des analphabètes en informatique […]. Plus de 70% des médecins généralistes n’ont pas d’ordinateurs dans leurs cabinets »[33]. En Europe, les fiches informatisées ne sont utilisées que par un médecin sur sept. Les praticiens anglais poussent leur opposition à l’informatisation jusqu’à refuser l’offre promotionnelle d’ordinateurs gratuits[34]. L’enthousiasme de la profession médicale pour la « Santé Electronique » (E-Health) est long à venir[35].

Chapitre 8 : Entre activisme Sida et informatique autonome

Mais J. Popp n’est pas le seul à penser que les politiques de santé publique, l’activité clinique et la recherche biomédicale peuvent tirer profit des usages informatiques. Les premières années de la lutte contre le Sida sont aussi les années de la création de réseaux et de collectifs militant pour la prévention et la prise en charge thérapeutique via les ordinateurs. Les ressorts de la micro-informatique et de la télématique désormais florissante servent à consolider les liens entre particuliers, patients, praticiens plus ou moins hétérodoxes, qui échangent des renseignements et organisent des actions publiques. Un important mouvement social de contestation de la médecine institutionnelle, au sein duquel est attestée l’utilisation massive de micro-ordinateurs, se met en place et prend rapidement une dimension transnationale. Grâce à la télématique, au cœur de ces « réseaux de désobéissance civile électronique »[36], un ensemble de revendications et de conflits politiques jusque-là dispersés peut se composer dans une ébauche d’action unitaire.

Dans ces initiatives antagonistes, la légalité n’est pas toujours d’application stricte. Les milieux de passionnés d’ordinateurs soutiennent la création d’associations clandestines d’acheteurs se procurant des médicaments hors marché (underground buyers’ clubs)[37]. Ils divulguent des informations médicales en dépit des lois sur la protection de la propriété intellectuelle. Derrière des initiatives fondatrices, se cachent des pionniers des communautés télématiques. John S. James, le créateur du bulletin d’information Aids Treatment News de San Francisco, avait été l’animateur de la première communauté électronique virtuelle, CommuniTree[38]. Autre exemple illustre, le directeur du centre de documentation électronique Critical Path, Kiyoshi Kuromiya, était un personnage historique du milieu des activistes électroniques de Philadelphie. Dans un échange email que j’ai eu avec lui dans le cadre de mon enquête, John S. James, décrit ce demi-monde de hackers bénévoles en esquissant le portrait de son compagnon de route :

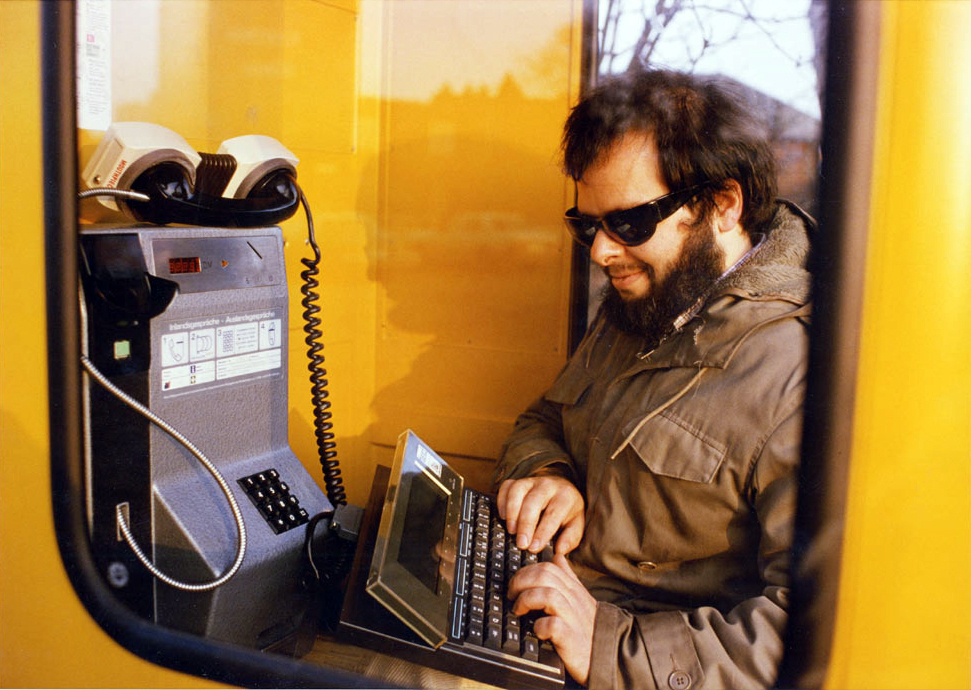

« Kiyoshi […] se promenait avec un ordinateur dans une petite mallette et il l’ouvrait pendant les assemblées et il faisait des trucs où il montrait des données aux gens et tout ça. [Il] convainquit beaucoup de monde d’utiliser des ordinateurs au tout début, et il fut un activiste de la lutte contre le Sida, tout comme un activiste pour nombre d’autres causes. […] Sur son compte beaucoup d’histoires circulent. L’une avait à faire avec le Sida – et il y était impliqué – c’était qu’il y avait une publication mensuelle pour médecins appelé AIDS Clinical Care réalisée par le New England Journal of Medicine. Kiyoishi avait pris les numéros de cette revue et avait mis les articles en ligne dans sa BBS. La revue protesta et il fut obligé de les retirer. Donc il les retira et, à la place, il laissa un message qui disait : ‘Des informations qui auraient pu sauver des vies ont été supprimées à cause de l’insistance du corps médical’. »[39]

De manière plus ou moins légale, une profusion de forums et de bases de données en ligne s’offre aux malades du Sida et à leurs proches. Plusieurs messageries électroniques – telles AIDSInfo, Newsbase Computer ou le Gay and Lesbian Electronic Access Network – mettent à disposition de leur public des articles sur la prévention et les nouveaux traitements. Le Congrès de l’OMS de Stockholm de 1988 – le même qui avait fourni une bonne partie des adresses de la liste de diffusion pour l’envoi des enveloppes contenant la disquette Sida – est suivi via ordinateur par des usagers disséminés partout dans le monde[40]. Sur le modèle du Saint Silicon Hospital – service télématique de consultation médicale libre pour patients et praticiens créé à 1984 à Cleveland, ville natale de Joseph Popp, lequel y a été très probablement en contact[41] – en Europe et au Japon naissent des services bénévoles de médecine via modem[42].

Surtout, les réseaux de désobéissance civile électronique excellent dans la coordination politique des groupes de défense des malades. Dans la controverse sur les essais cliniques de la Food and Drug Administration (la haute autorité américaine autorisant la mise sur le marché de nouveaux médicaments) ils dirigent une importante campagne pour la déréglementation des essais cliniques des nouveaux traitements contre le Sida. Entamée en 1987, celle-ci aboutit à l’assouplissement des protocoles en « double-aveugle » qui avaient, jusque là, constitué une procédure standard pour la recherche médicale internationale[43]. Grâce à la micro-informatique de masse des années 1980, partout les malades du Sida prennent la parole et interpellent directement les responsables de la santé publique. La culture du numérique aide à promouvoir des pratiques thérapeutiques alternatives et des savoirs critiques vis-à-vis de la biomédecine contemporaine. La philosophie qui anime les réseaux communautaires de désobéissance est celle du « malade agissant » qui se sert des réseaux télématiques comme de ses maîtres outils. Une nouvelle subjectivité politique ambitionne de questionner le pouvoir clinique et ses modalités de pensée hiérarchisées, afin de se réapproprier le corps dans un but de participation directe à la vie sociale.

En arrière-plan de l’action des réseaux d’activistes pour les droits des séropositifs, on aperçoit un désir de « porter la contestation » au sein même de la vision médicale du corps. Les collectifs de micro-informaticiens ont pour but de distribuer le pouvoir de soin et d’entretien du corps en multipliant le nombre des sujets légitimés à se prononcer sur les modalités de sa prise en charge.

Chapitre 9 : Un “cybercriminel” dans l’air du temps

Une fois qu’on l’a positionnée plus précisément par rapport à la scène hacker et aux mouvements sociaux de son époque, l’action de Popp commence à prendre une signification fort différente. La disquette Sida devient, dans cette perspective, une tentative (certes illégale, mais sans doute pas criminelle) d’injecter une propositivité politique dans les usages informatiques autonomes. Non plus l’acte isolé d’un savant fou motivé par la convoitise et l’envie de destruction, mais un projet – peut-être surréellement lucide – de bâtir une action civile économiquement soutenable (d’où la « contribution » de 189$ imposée aux usagers), à l’intérieur de laquelle des particuliers et des associations, assistés par les ordinateurs, auraient pu accomplir un geste de prise de conscience et de changement social dans le domaine de la santé publique. La disquette de Popp ressemble plutôt à une grande opération de sensibilisation publique.

Mais mon propos ici n’est ni de blanchir la réputation de l’anthropologue harvardien, ni de démontrer l’efficacité de son plan. Popp est peut-être un aventurier et un mégalomane, mais il faut aussi situer son action par rapport aux programmes de sensibilisation internationale de l’époque. Cette histoire peut alors s’inscrire dans le cadre plus vaste des équilibres économiques et politiques réglant les orientations internationales de la recherche dans le domaine médical. Dans les mêmes années, face aux retards de la recherche sur les vaccins anti-VIH ou des traitements contre le syndrome, les dispositifs internationaux de promotion de la communication et de la coopération sur le Sida (tel le Sommet des Ministres de la Santé tenu à Londres en janvier 1988) insistent amplement sur la nécessité d’une information adressée au grand public. Et dès janvier 1987, dans le cadre de la campagne gouvernementale anglaise Don’t die of ignorance et de sa contrepartie française, Le Sida ne passera pas par moi, des millions de prospectus informatifs sont envoyés à des particuliers. Cela pourrait vraisemblablement avoir fourni l’inspiration à Popp, lequel commence à cette date – selon la reconstruction des enquêteurs – à ourdir son plan.

Après son arrestation, Popp n’arrête pas de soutenir que son plan « incommode » va à l’encontre des lignes guides établies par l’OMS. Il serait victime d’un coup monté par les dirigeants de l’institution, de plus en plus asservie aux intérêts des grandes industries pharmaceutiques. Assurément il s’agit d’un délire paranoïaque, mais, comme souvent cela arrive, il y a un fond de vérité. Début 1988, l’OMS a changé de direction : le Japonais Hiroshi Nakajima, ex-directeur de recherches chez Hoffmann-La Roche et candidat des lobbies pharmaceutiques, a triomphé sur le candidat proposé par Halfdan Mahler, le directeur général sortant. Du jour au lendemain, l’OMS abandonne son ambitieux programme pour la réduction du nombre de médicaments utilisés dans le traitement de pathologies dans les pays du Tiers Monde (Essential Drug Program). Le premier pas de la nouvelle direction est de relancer le Special Program on AIDS (SPA), désormais rebaptisé Global Programme on AIDS (GPA). Parmi ses priorités les plus pressantes figurent une évaluation épidémiologique initiale dans les pays affiliés au programme, suivie de la mise en place de mesures publiques aptes à limiter la transmission sexuelle, sanguine et périnatale. Le logiciel Epimodel (sur lequel – rappelons-le – le questionnaire contenu dans la disquette Sida a très probablement été calqué) est implémenté à cet instant[44].

Restituée dans ce cadre, l’affaire de la disquette Sida – si vraiment elle est de la responsabilité d’un seul homme – prend l’allure d’un geste très en ligne avec la philosophie hacker : le détournement d’un outil technologique (EpiModel) conçu dans le cadre d’un programme voulu et appuyé par les multinationales pharmaceutiques. Le fait de répandre auprès d’un public tout-venant un outil d’auto-évaluation et de prévention, constitue sûrement un coup porté à la logique funeste de la pharmacopéisation du risque médical. A en croire Popp, les bénéfices de l’opération auraient pu servir à stimuler la recherche indépendante et les groupes de support. Mais vingt ans après, suite à trois extraditions, deux non-lieux en justice et une condamnation par contumace, il ne nous est pas donné de savoir si l’opération disquette SIDA aurait pu authentiquement avoir des retombées sur le monde de la recherche médicale.

[↩] Post-scriptum : En 1991, suite au classement de l’affaire de la disquette Sida par la justice étasunienne, Joseph L. Popp s’installe auprès de sa sœur dans la petite ville de Lake Jackson, Texas. Là il coule une existence tranquille et effacée, jusqu’en 2000, année de la parution de son traité Popular Evolution: Life Lessons From Anthropology. Le livre, fort probablement publié à compte auteur, a été officiellement imprimé par Man and Nature Press, dont le siège serait à Cambridge, Massachussetts. C’est non loin de là, à Oneonta, dans l’état de New York, que Popp refait surface peu après. Par le biais du journal local, The Daily Star, j’obtiens en mai 2005 l’adresse email de l’anthropologue et je sollicite un entretien. Après un bref échange par courrier électronique, dans lequel je lui communique la teneur de mes questions et l’utilisation espérée des informations collectées, l’entretien est annulé. Plus ou moins dans la même période, Popp se lance dans la construction d’un « musée des papillons », le Joseph L. Popp Butterfly Conservatory. Il n’assistera jamais à son inauguration : le 27 juin 2006 il meurt dans un accident de la route. Il avait 55 ans[45].

Notes

[↩1] Je remercie Yann Leroux, animateur du blog Psy&geek, et Marie Glon, du Centre Edgar-Morin, pour leurs commentaires et suggestions de modifications à ce texte.

[↩2] L’expression « usage informatique autonome » (autonomous computing) désigne l’emploi libre d’outils informatiques et télématiques. Elle couvre, pour les propos de ce billet, autant le hacking que les activités de production et de distribution de logiciels et de contenus open et free. Elle est inspirée de la notion de « technologie autonome » (autonomous technology) introduite par Dyer-Witheford (1994) et Di Corinto & Tozzi (2002). Dyer-Witheford, Nick (1994) ‘Autonomist Marxism and the Information Society’, Capital & Class, 52 : 85-125 ; Di Corinto, Arturo et Tommaso Tozzi (2002) Hacktivism: La Libertà Nelle Maglie Della Rete. Rome : Manifestolibri.

[↩3] Van Loon, Jost (2002) Risk and Technological Culture: Towards a Sociology of Virulence. New York, NY : Routledge.

[↩4] « [This is] an interactive program for health education on the disease called AIDS[…]. The health information provided could save your life […]. Please share this program diskette with other people so that they can benefit from it too ». Anon. (Popp, Joseph L. ?) (1989) ‘AIDS Information Introductory Disk’, Panama City : PC Cyborg Corp. Pour un screentest du logiciel v. Solomon, Alan, Nielson, Barry et Simon Meldrum, ‘Information about the AIDS diskette trojan’ ftp://coast.cs.purdue.edu/pub/doc/general/aids.tech.info

[↩5] « WARNING: You are advised that your risk of contracting AIDS is so large that it goes off the chart of probabilities […] Buy condoms today when you leave your office.[…] Insist that your sex partner be mutually faithful to the relationship ». Anon. (Popp, Joseph L. ?) (1989) cit.

[↩6]« As I recall there were actually two programs [inside the disk] – and that, in the event, became quite important. One was the AIDS interactive database. The police got medical people who were into aids research to have a look at that, and they came to the conclusion that it was accurate, it was relatively up to date, with very specific information which were only known in the very recent past. That program itself was innocuous. […] It was a perfectly ordinary program, but it had been modified so that it would only run if the machine had already got the trojan. […] [The trojan] was not a virus. A virus is a program which has the ability of self-replicating by infecting other files, whereas this one didn’t replicate. Eventually, the word virus was used, but it was – I would say – a “journalistic licence” ». Jim Bates, interview par téléphone, Leicester (R-U), 04 avril 2005.

[↩8] La recherche textuelle a été effectuée sur les archives du service de presse LexisNexis en se focalisant sur les principales publications internationales et en employant les mots-clés « hacker », « computer crime », « hacking ». Pour un approfondissement v. aussi Casilli, Antonio A. (2010) ‘A History of Virulence: The Body and Computer Culture in the 1980s’, Body and Society (à paraître).

[↩9]« Management should use security professionals just as they would use a medical professional when serious illness threatens ». L’expert de sécurité et de management Everett Johnson, interviewé dans Wilder, Clinton (1988) ‘Cashing in on Virus Anxieties’, Computerworld, 21 novembre.

[↩10] Le premier article scientifique qui leur est consacré, contenant la définition classique que nous venons de proposer est Cohen, Frederick B. (1984) ‘Computer Viruses : Theory and Experiments’, Proceedings of the 7th DoD/NBS Computer Security Conference. Gaithersburg, MD : National Bureau of Standards : 240-263.

[↩11] Rosenberg, Ronald (1988) ‘Wired and Vulnerable’, The Boston Globe, 6 décembre.

[↩12] « COMPUTER VIRUSES ARE HIGH-TECH COUNTERPARTS OF BIOLOGICAL VIRUSES – Just as a biological virus disrupts living cells to cause disease, a computer virus is a parasitic computer program that invades data processors and reproduces itself to disrupt normal operation of the machines. Biological viruses are pieces of the hereditary code that take over a living cell’s machinery to trick it into making thousands of duplicates of the original virus, infecting more cells to causes disease such as AIDS, which cripples the cells that defend the body against infection. ». The Associated Press (1988) ‘Computer Viruses Are High-Tech Counterparts Of Biological Viruses’, 3 novembre.

[↩13] Large, Peter (1989) ‘Virus Attack on City Computers Foiled’, The Guardian, 14 décembre.

[↩14] Murche, John (1989) ‘Rogue Disks Hit Computers’, The Advertiser, 15 décembre.

[↩15] Richman, Sheldon (1989) ‘Common Sense Helps in Virus Battle’, The Washington Times, 20 décembre. Dans ce dernier cas, il s’agissait bel est bien d’intoxication : aucune adresse américaine n’avait été visée par les envois et le contrat de licence de la disquette interdisait formellement la distribution et l’utilisation du logiciel Sida sur le territoire des Etats-Unis Cfr. Anon. (Popp, Joseph L. ?) (1989) ‘Licence Agreement – AIDS Information Introductory Disk’, Panama City : PC Cyborg Corp. ; Mungo, Paul et Bryan Glough (1992) Approaching Zero: The Extraordinary Underworld of Hackers, Phreakers, Virus Writers, and Keyboard Criminals, New York, NY : Random House.

[↩16]« My understanding from the police was they had actually sent some money, sent a check to this P.O. box in Panama and they were hoping to find out who the check actually went to […]. Unfortunately for anybody concerned, at the time the Americans were having a little adventure in Panama which rather sort of put the cat amongst the pigeons… so they weren’t able to trace it in that respect ». Jim Bates, interview cit.

[↩17] Signant l’aboutissement de deux ans de travaux conjoint d’anthropologues, statisticiens, biologistes et informaticiens, Epimodel fut présenté en 1989. Grâce à des simulations numériques permettant d’effectuer des projections sur les risques de développement du Sida dans des macro-agrégats de population, il facilitait la mise en place de politiques locales de limitation du risque sanitaire. v. Chin, James et Lwanga, S. K. (1991) ‘Estimation and Projection of Adult AIDS Cases : A Simple Epidemiological Model’, Bulletin of the WHO, 69 (4) : 399-406.

[↩18]« I suppose Epimodel was it – that obviously was the original program. Any mean then.[…] The AIDS programme itself was a very formalised, a well laid out and nicely structured program suggesting that someone had a formal training to do that. Whereas, […] Popp’s program, by which I mean the installation trojan itself, displayed all the appearance of informal code put together “seat of the pants” and modified as the occasion determined. It was much trial and error. […] My feeling was that whoever had written the AIDS programme itself was not the person who had written the Trojan ». Jim Bates, interview cit.

[↩19]« I rang the Computer Crime Unit and said: “I have good news and bad news”. “What is the bad news?”, they said. “Well I think you’ve got his name wrong. It’s Dr. Joseph Lewis Andrew Popp Jr. III…” “So, what is the good news?” “The good news is: that’s the password! And the lot appears to be a research diary that goes with some program code”. ». Ibid.

[↩20] Les administrateurs du système du Memorial Sloan-Kettering Cancer Center de New York City détectèrent aussitôt l’activité informatique non autorisée dans une zone du réseau ayant à faire avec les traitements radiothérapiques mais réussirent à résoudre le problème en envoyant un message sollicitant les hackers d’arrêter leurs bouffonneries – ce qu’ils firent immédiatement. Aucun dégât ne fut provoqué dans le système. En fait le programme et la machine hackés par les 414s n’avaient strictement rien à voir avec le traitement des patients.

[↩21] « Popp, who previously worked for the World Health Organisation in Africa […] had been studying the AIDS virus ». Brasier, Mary (1990) ‘No Bail in Virus Blackmail Case’, The Guardian, 3 février.

[↩22] The Associated Press (1990) ‘Man Held on ‘AIDS’ Disc Charge’, 2 février.

[↩23] « A health information specialist under contract to the World Health Organization (WHO), Popp last worked in Ethiopia and Kenya, focusing primarily on AIDS research and developing informational programs on the prevention of the spread of AIDS ». Pane, Patricia J. (1990) ‘Man Arrested in AIDS Disk Blackmail Scheme’, InfoWorld, 12 février.

[↩24] McDougall, Rosamund (1991) ‘Technology: Attack of the killer viruses’, The Banker, 1 novembre.

[↩25] Connor, Steve (1991) ‘Doctor Popp and the Trojan Horse’, The Independent, 1 décembre.

[↩26] « In a statement released through Kilroy, Popp said, ‘The sole reason for the project was to use computers to provide health education to people around the world to fight the global epidemic of AIDS. I never made a penny off of this, and I never intended to.’ ». The Associated Press (1990) ‘Man Accused of Computer Extortion Says He Was Set Up’, 4 février. « His defence council in the United States argued in earnest that Popp intended to donate any ‘revenues’ from his project to AIDS research – the virus itself is reported to fascinate Popp ». Wilding, Edward (1992) ‘Popp Goes the Weasel’, Virus Bulletin, 4 (1), janvier : 2.

[↩27]« Dr. Popp told [court-appointed psychiatrist, Dr. Kathryn] Burns, he no longer believed he was being spied on by international intelligence agencies, but still maintained there was a conspiracy among Third World governments, the World Health Organization and members of the South American drug cartel to prevent the dissemination of AIDS research. He explained that Third World governments didn’t educate their people about AIDS because it was an effective way to control population growth. The World Health Organization refused to take a stand on AIDS because of its embarrassment over possibly causing the disease in Africa with impure smallpox vaccines. And the drug cartel didn’t want its customers to know that intravenous drug use put them at risk because that was bad for business.». Evans Christopher (1993) ‘Mind Games: Aids, Extortion and the Computer Crime of the Century’, The Plain Dealer, 18 avril.

[↩28] Le texte, écrit en 1983 et paru par la première fois dans la Socialist Review, a été subséquemment re-élaboré et mis à jour. Haraway, Donna (1985) ‘Manifesto for Cyborgs: Science, Technology and Socialist Feminism in the 1980s’, Socialist Review, 80 : 65-108.

[↩29] Irven DeVore, l’un des partisans de la théorie de la sélection de parentèle connue sous le nom de sociobiology, avait été directeur de thèse de Joseph L. Popp. Il avait aussi été le porteur du projet Harvard Masai Mara Baboon Research au Kenya, dont Popp fut directeur de terrain jusqu’en 1981. Un an encore avant que l’affaire de la disquette Sida n’éclate, Haraway s’était attaquée à l’école de Sherwood Washburn, dont DeVore et Popp faisaient partie, dans un article publié dans la History of Anthropology Series. Haraway accusait les « sociobiologistes » de légitimer – à travers des notions telles que « mâle dominant » ou « compétition agressive » – les schémas patriarcaux et capitalistes. S’il était vrai que « la primatologie était la continuation de la politique par d’autres moyens », DeVore était résolument un adversaire politique de Haraway. v.Haraway, Donna (1986) ‘Primatology is Politics by Other Means: A Woman’s Place in the Jungle’, in P. Asquith et P. Kitcher (eds.) PSA 1984 : Proceedings of the 1984 Biennial Meeting of the Philosophy of Science Association, vol. 2, East Lansing , MI : Philosophy of Science Association : 77-118 ; Id. (1988) ‘Remodeling the Human Way of Life: Sherwood Washburn and Physical Anthropology’, in Stocking, G. W. (ed.) Bones, Bodies, Behavior: Essays in Biological Anthropology, History of Anthropology Series, vol. 5, Madison, WI : University of Wisconsin Press : 206-259.

[↩30] Pour un approfondissement de la relation entre médecins et patients depuis les années 1980 axée autour des usages numériques, v. Casilli, Antonio A. (2009) ‘Le stéthoscope et la souris : savoirs médicaux et imaginaires numériques du corps’, Esprit, 353 : 175-188.

[↩31] Pour une definition de la notion de complexe médico-industriel voir Attac (Salomon, Jean-Pierre) (2003) Le complexe médico-industriel, Paris : Fayard.

[↩32] « Frankly, we wonder why there are not more programs like this one available for health education. Computers can be powerful weapons in mankind’s fight against disease. […] Computers can do some remarkable things. It’s all a matter of good programming. Because AIDS is such a great threat to human life, we did our best to make this program usable and relevant ». Anon. (Popp, Joseph L. ?) (1989) ‘AIDS Information Introductory Disk’, cit. [italique adjoint].

[↩33] Carlisle, Tamsin (1989) ‘Diagnosing Data-processing Disease’, The Financial Post, 28 juillet.

[↩34]Berman, Caroline (1987) ‘ Doctoring the Data’, The Guardian, 6 août.

[↩35] Rippen, Helga et Ahmad Risk (2000) ‘The Washington Code of e-Health ethics and Other Ethical Codes’, Journal of Medical Internet Research, 2(2) : e9, URL: www.jmir.org/2000/2/e9/

[↩36]La locution a été créée à la fin des années 1980 par le collectif d’artistes Critical Art Ensemble à l’occasion d’un projet commun avec ACT UP. Critical Art Ensemble (1996) Electronic Civil Disobedience and Other Unpopular Ideas. Brooklyn, NY : Autonomedia.

[↩37] Schwartz, John (1993) ‘FDA Issues Warning About AIDS Drugs From Buyers Clubs’, Washington Post, 26 mai.

[↩38] Stone, Allucquere Rosanne (1991) ‘Will the real body please stand up ? : boundary stories about virtual cultures’, in Benedikt, M. (éd) Cyberspace : First Steps, Cambridge, MA : MIT Press : 81-118.

[↩39] « Kiyoshi […] would carry around a computer in a small suitcase and he’d open it up in meetings and he would be doing things and showing people data and so on. [He] got lots of people using computers in the early days and was involved in aids activism, and many other kinds of activism as well. […] There are a lot of stories about him. One thing related to Aids – and he was involved – was that there was a monthly newsletter for doctors called AIDS Clinical Care put out by the New England Journal of Medicine. So [Kiyoishi] would take the issues and put the articles online in his bbs. And then the journal objected and he had to take them down. So he took them down and he added a note that read : “Life saving information has been taken off because of the insistence of the [medical body]”. ». James, John S. interview par téléphone, Philadelphie (EU), 23 avril 2005.

[↩40] James, John S. (1988) ‘AIDS Computer Conference From Stockholm’,Aids Treatment News, 57, 20 mai.

[↩41] Il ne s’agit que d’un educated guess basé sur le fait que dans les années 1980 Popp se rendait assez régulièrement à Cleveland où habitaient ses parents.

[↩42] Grundner, Thomas W. et Robert E. Garrett (1986) ‘Interactive Medical Telecomputing : An Alternative Approach to Community Health Education’, New England Journal of Medicine, 314 (15) : 982-985 ; Ikegami, (1997) ‘HIV Prevention and Community-Based Organizations in Japan’,Journal of Acquired Immune Deficiency Syndromes & Human Retrovirology, 14, supp. 2 : 51-57.

[↩43] Pour une reconstruction de la controverse sur les essais cliniques de la FDA, ainsi que de l’usage de technologies électroniques dans des buts politiquement progressistes dans le cadre des revendications pour la mise en place d’un système « d’essais communautaires », v. encore Casilli, Antonio A. (2009) cit. et Treischler, Paula A. (1991) ‘How to Have Theory in an Epidemic : The Evolution of AIDS Treatment Activism’, in Penley, C. et A. Ross (eds.) Technoculture.Minneapolis, MN : University of Minnesota Press : 57-106.

[↩44] v. World Health Organisation (1987) Report of the Consultation on International Travel and HIV Infection, Genève, 2-3 March 1987 (doc WHO/SPA/GLO/87.1).

[↩45] Palmateer, Jake (2006) ‘Man, 55, killed in I-88 accident’, The Daily Star, 28 juin, http://old.thedailystar.com/news/stories/2006/06/28/accid5.html.